IP Fabric: wszechstronne narzędzie, które usprawnia sieci autonomiczne

Jest zwyczajny, poniedziałkowy poranek: siadasz z kawą i logujesz się, by zacząć pracę. Otrzymujesz pierwsze zadanie: zespół informuje Cię, że nie ma już dostępu do aplikacji. Dobrze znasz narzędzia, z którymi musisz pracować i wiesz, jak złożona jest Twoja sieć, więc z doświadczenia spodziewasz się już, co Cię czeka…

Platforma IP Fabric została zaprojektowana z myślą o użyteczności przede wszystkim dla zespołów operacyjnych i inżynierskich. Zanim jednak przejdziemy do omówienia tego rozwiązania, przyjrzyjmy się wyzwaniom, z którymi na co dzień boryka się wiele firm. Ustalenie przyczyny oraz rozwiązanie problemu, takiego jak opisany powyżej, w środowisku średniej i dużej firmy może zająć od 1 do 3 godzin, a nawet więcej. Po wykryciu źródła błędu, zespół operacyjny będzie musiał również opracować rozwiązanie, otworzyć kontrolę zmian awaryjnych, uzyskać odpowiednie zatwierdzenia, wdrożyć poprawkę i zweryfikować stabilność sieci, co jeszcze mocniej podnosi koszty przywracania aplikacji oraz jej uruchomienia dla użytkowników. Średni czas do X (MTTx) to kluczowy wskaźnik w środowisku sieciowym: wyobraź sobie, co stałoby się, gdyby czas rozwiązywania problemów mógł zostać skrócony do kilku minut. Miałoby to natychmiastowy wpływ na kluczowe wskaźniki efektywności (KPI), a jednocześnie zwiększyłoby zgodność sieci, niezawodność i bezpieczeństwo.

Wady tradycyjnej ścieżki rozwiązywania problemów:

- Wiele systemów zarządzania siecią (NMS) umożliwia wyszukiwanie – na podstawie adresu IP i/lub MAC – gdzie podłączony jest punkt końcowy sieci. Jakie jednak urządzenia znajdują się pomiędzy tymi dwoma skrajnymi urządzeniami?

- Tradycyjne narzędzia, takie jak Ping i Traceroute, mogą zweryfikować podstawową łączność, ale istnieje ryzyko, że pominą cenne informacje, takie jak nadmiarowe ścieżki. Często spotykany problem stanowią fałszywie pozytywne lub negatywne odpowiedzi, na przykład gdy ICMP jest dozwolony przez zaporę, podczas gdy ruch HTTPS przez port 443 może być odrzucany.

- Zazwyczaj operatorzy sieci NOC (Network Operations Center) nie mają dostępu do sprzętu ani serwerów użytkowników końcowych, więc uruchomienie podstawowych narzędzi do rozwiązywania problemów wymaga współpracy z użytkownikami końcowymi lub zespołem ds. obsługi serwerów.

- W dużych środowiskach korporacyjnych każdego dnia mogą być wdrażane setki lub tysiące ticketów kontroli zmian, a przeszukiwanie ich staje się zadaniem żmudnym, wymagającym użycia zaawansowanych filtrów i przypominającym… “zgadywankę”.

- Urządzenia sieciowe i zestawy narzędzi dedykowane dla dostawców wymagają od inżynierów logowania się do wielu różnych systemów w celu sprawdzenia routingu, ręcznego analizowania list kontroli dostępu (ACL), ale także weryfikowania ustawień firewalli przy użyciu złożonych interfejsów GUI lub składni poleceń zależnych od danego systemu operacyjnego. W środowisku współtworzonym przez wielu dostawców, dopiero długotrwały proces szkolenia nowych pracowników pozwala im uzyskać wiedzę niezbędną do skutecznego wykonywania powierzonych zadań.

Generowanie mapy sieci, czyli narzędzie Path Look-Up w IP Fabric

Wdrożenie IP Fabric w Twoim środowisku IT może wyeliminować wiele problemów, z jakimi najczęściej borykają się zespoły sieciowe, a także znacznie zredukować wartości wskaźników MTTx. W przeciwieństwie do innych produktów, platforma IP Fabric jest gotowa do działania w ciągu kilku godzin od instalacji i nie wymaga żadnych skomplikowanych działań – wystarczy przeprowadzenie prostej konfiguracji.

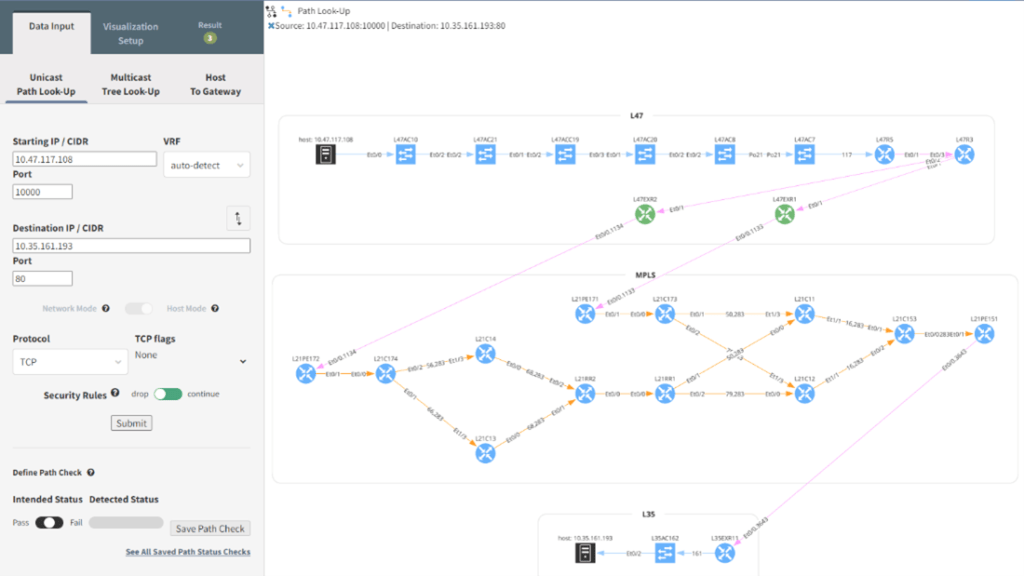

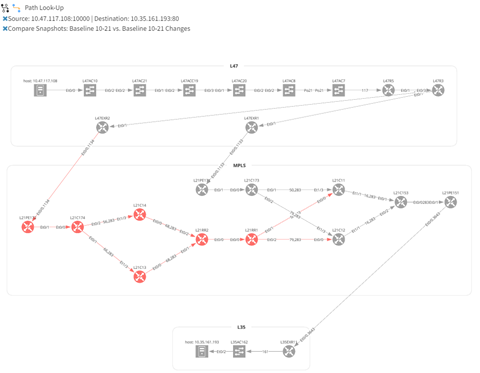

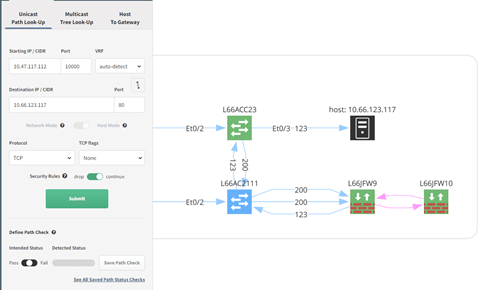

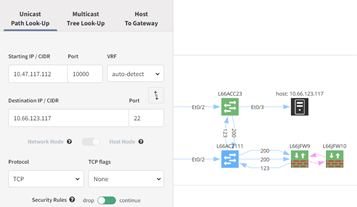

Poniżej omawiamy narzędzie Path Look-Up i sposób, w jaki wykorzystuje ono obrazy sieciowe do generowania mapy sieci.

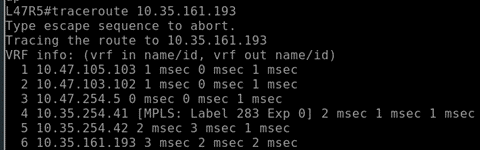

Tradycyjna metoda:

Mapa sieci IP w IP Fabric:

Wizualizacja topologii sieci w IP Fabric powstaje z danych w trybie “tylko do odczytu” – przy użyciu konfiguracji urządzeń, Warstwy 2, Warstwy 3, MPLS i innych informacji o protokołach routingu. Pobiera także informacje o regułach list ACL i ustawieniach firewalli, aby wspierać ochronę infrastruktury sieciowej i pomóc w rozwiązywaniu problemów z łącznością. Dzięki temu nie trzeba już sięgać do bazy danych ani statycznej dokumentacji w celu zlokalizowania punktów końcowych, a następnie logować się do wielu urządzeń sieciowych w celu sprawdzenia topologii połączeń między nimi.

Ważną zaletą IP Fabric jest posiadanie aktualnych danych o sieci. Narzędzie regularnie tworzy obrazy (snapshoty) wszystkich skonfigurowanych w niej urządzeń. Można dowolnie zaplanować częstość ich wykonywania, gdyż prostota działania IP Fabric gwarantuje, że narzędzie nie wpływa na wydajność urządzeń. Dzięki temu zyskujesz pewność, że dokumentacja sieci jest zawsze aktualna i nie ma konieczności jej żmudnego, ręcznego aktualizowania. Wszystkie dane przedstawiane są na stronie internetowej w postaci graficznej. Możesz uzyskać interesującą Cię w tym momencie ścieżkę komunikacji przez wprowadzenie adresów IP i portów. Dane traceroute nie pokazują przełączników, routerów MPLS, ACL, reguł firewalli co powoduje, że to narzędzie jest nieskuteczne w analizie występujących problemów.

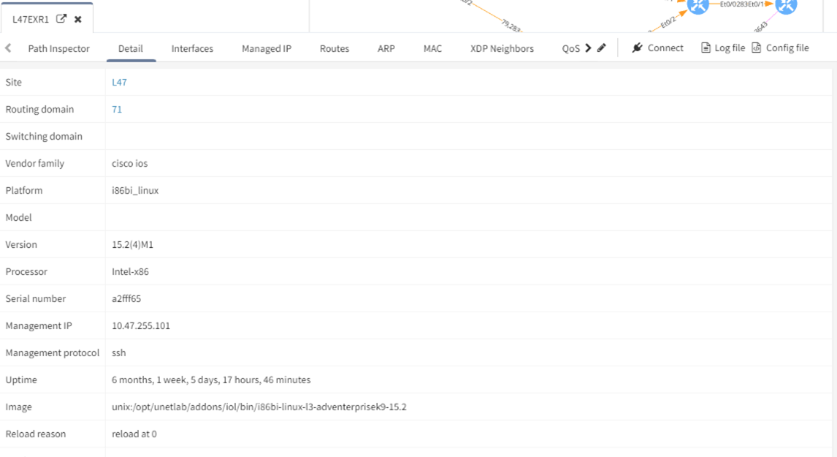

Kliknięcie prawym przyciskiem myszy dowolnego urządzenia na diagramie topologii IP Fabric i wybranie polecenia Show Detail spowoduje wyświetlenie pełnego zestawu informacji zebranych przez platformę o tym urządzeniu. Istnieje możliwość przeglądania wszystkich tras, reguł bezpieczeństwa, wpisów w tablicy ARP, interfejsów, informacji o QoS (Quality of Service); dostępna jest nawet funkcjonalność pobrania konfiguracji bez opuszczania otwartej przeglądarki internetowej.

Porównanie migawek (snapshotów)

Zarządzanie urządzeniami w sieci z IP Fabric

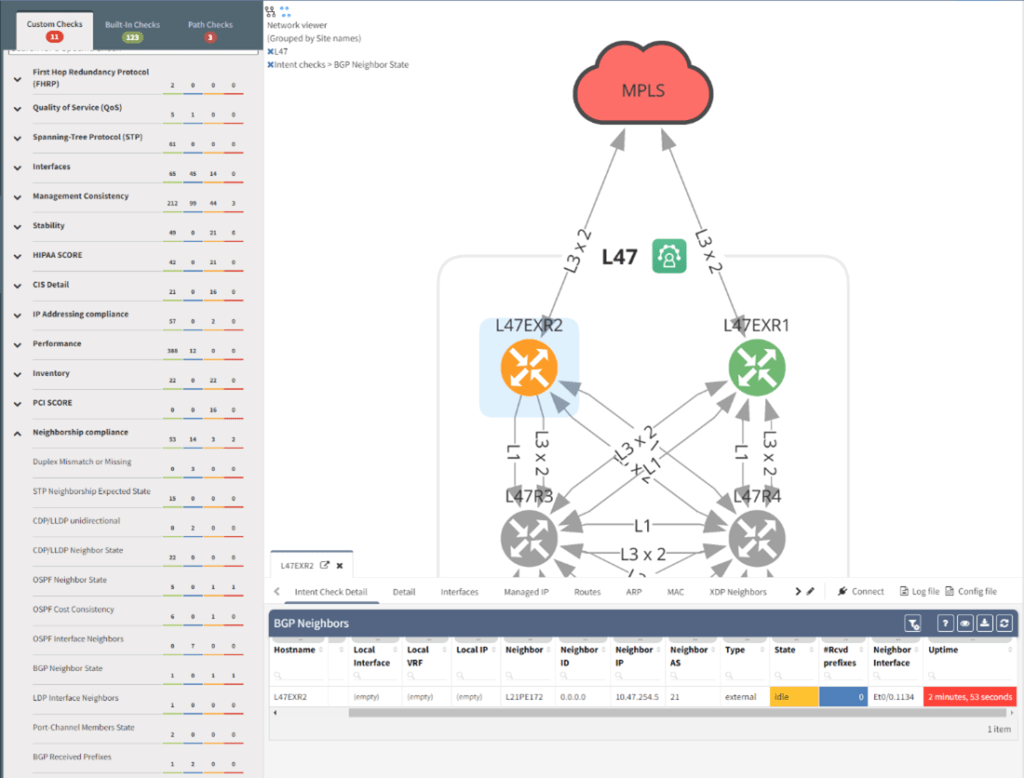

Wiele opcji weryfikacji sieci dostępnych jest w wersji “fabrycznej” IP Fabric – bez konieczności instalowania jakichkolwiek dodatków. Możesz również tworzyć własne, niestandardowe opcje – zostaną one naniesione na diagram Twojej sieci, aby aby zapewnić poprawne jej działanie.

W tym przykładzie zaznaczono opcję sprawdzenia BGP Neighbor State oraz urządzenia L47EXR2, które jest podświetlone na pomarańczowo. Kliknięcie urządzenia prawym przyciskiem myszy i wybranie polecenia Show Detail powoduje otwarcie okna urządzenia w dolnej części strony. Tabela pokazuje stan sesji protokołu BGP jako Idle. Liczne, wbudowane opcje kontroli pozwalają zweryfikować między innymi protokoły routingu, protokoły typu Spanning Tree, czy też konfigurację.

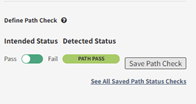

Po wyszukaniu ścieżki i zweryfikowaniu, jak funkcjonuje określona topologia sieci, można ją zdefiniować jako Pass lub Fail. Funkcja ta przyda się na przykład podczas wdrażania nowej reguły zapory w celu zablokowania dostępu do urządzenia lub podsieci. W tym przypadku IP Fabric będzie w stanie wykalkulować, czy istnieją jakieś obejścia ustanowionych zasad bezpieczeństwa, które potencjalnie mogłyby umożliwić nieautoryzowany dostęp.

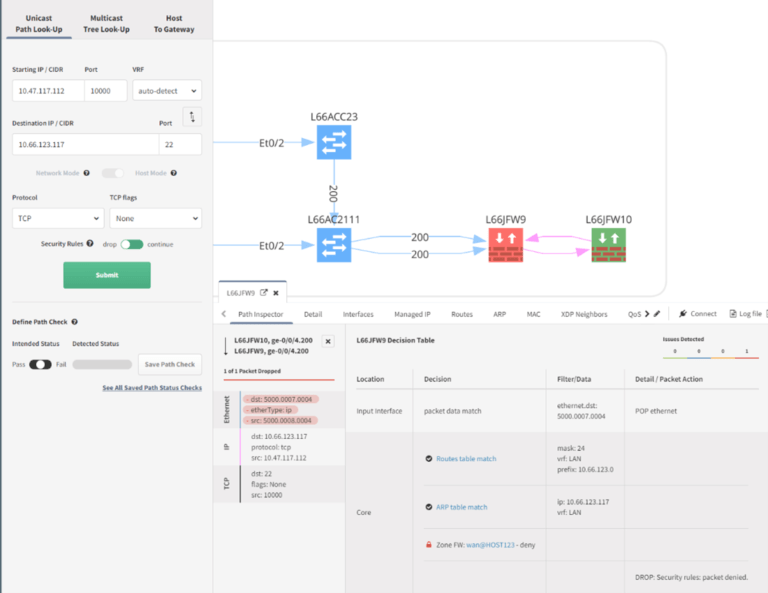

Weryfikacja przez firewalle

IP Fabric wspiera sieci i rozwiązania bezpieczeństwa pochodzące od wielu dostawców. Platforma może skonsolidować wszystkie zasady list kontroli dostępu ACL (Access-control list) i zapór w jednym okienku. Eliminuje to potrzebę logowania się do kontrolerów zapory lub urządzeń sieciowych i uruchamiania poleceń w celu rozwiązywania poszczególnych problemów. Niektóre z tych kroków – podstawowych dla rozwiązywania problemów – wymagają nie tylko znajomości źródłowego oraz docelowego adresu IP i portów, ale także strefy źródłowej i docelowej, co znacznie wydłuża proces diagnozowania. Po ustaleniu zasad, możesz odświeżyć dane dla tej pojedynczej zapory i ponownie zweryfikować przepływ ruchu.

Być może właśnie wdrożyłeś zmianę, aby umożliwić porty 80 i 22 przez listę ACL Cisco na L66ACC23, ale łączność nadal nie działa. Za pomocą narzędzia Path Look-Up można łatwo debugować sieć zbudowaną na bazie rozwiązań od wielu dostawców. Na rysunku powyżej widzimy port 80 działający zgodnie z wymaganiami wszystkich firewalli (czy raczej: we wszystkich firewallach?).

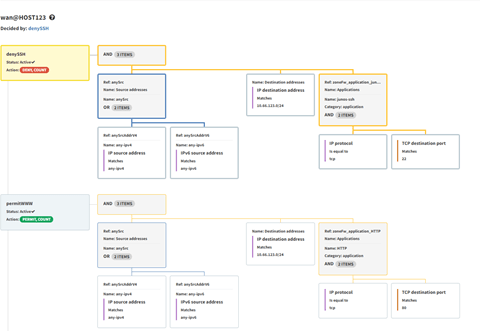

Przełączanie na port docelowy 22; zasada zapory Juniper, wan@HOST123, blokuje cały ruch SSH do podsieci 10.66.123.0/24. Możesz dalej zagłębić się w zasady i zobaczyć instrukcje dopasowania denySSH.

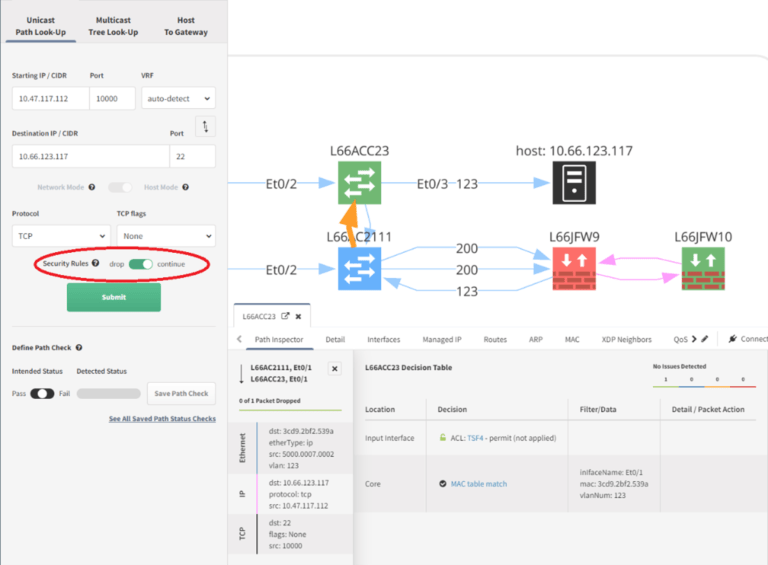

Zanim przejdziemy do kolejnego zagadnienia, zwróć uwagę na jeszcze jedną kwestię. Jeśli zmienisz flagę statusów bezpieczeństwa (Security Rules) z “Odrzuć” na “Kontynuuj” (jak widać na poniższej ilustracji), sieć szkieletowa IP nie zastosuje reguł zapory – wyświetlona zostanie pełna topologia sieci, bez zatrzymywania w miejscu odrzucenia pakietu. Umożliwia to weryfikację zaktualizowanej listy ACL TSF4 Cisco, która zezwala na port TCP 22.

Po zaktualizowaniu zapory Juniper L66JFW9, aby umożliwić portowi 22 przejście do migawki. Na liście Spis urządzeń wyszukaj hosta, wybierz go i kliknij Odśwież dane urządzenia. Po odświeżeniu migawki urządzenia możesz ponownie uruchomić wyszukiwanie ścieżki i upewnić się, że ruch jest dozwolony. Jest to świetny sposób na zweryfikowanie sieci przed skontaktowaniem się z użytkownikiem końcowym w celu przeprowadzenia testu.

Mapowanie sieci a programowalne narzędzia API

Wszystkie wymienione informacje są dostępne również za pośrednictwem interfejsu API, który pozwala inżynierom ulepszać i rozwijać prezentowany zestaw narzędzi. Być może zechcesz wyeksportować wszystkie urządzenia znajdujące się na ścieżce, a następnie użyć tych danych do wyszukiwania w systemach zarządzania zmianami, incydentami lub informacjami o zabezpieczeniach i zdarzeniami (SIEM), dzięki czemu możliwa stanie się jeszcze pełniejsza automatyzacja sieci. Jak widać w poniższym przykładzie w języku Python, wszystkie urządzenia dostępne są w formacie tekstowym, co ułatwia manipulowanie nimi i dalsze przetwarzanie.

——————-

import requests

from json import dumps

from tabulate import tabulate

params = {

„parameters”: {

„destinationPoint”: „10.35.161.183”,

„groupBy”: „siteName”,

„networkMode”: False,

„pathLookupType”: „unicast”,

„protocol”: „tcp”,

„securedPath”: False,

„startingPoint”: „10.47.117.188”,

„type”: „pathLookup”,

„destinationPort”: 80,

„startingPort”: 10000

},

„snapshot”: „$last”

}

headers = {

„Content-Type”: „application/json”,

„X-API-Token”: „TOKEN”

}

resp = requests.post(

'https://demo3.wordpress-625423-2416527.cloudwaysapps.com/api/v1/graphs’,

dumps(params),

headers=headers,

verify=False

).json()

results = [[’Site’, 'Type’, 'Hostname’]]

for node in resp[’graphResult’][’graphData’][’nodes’].values():

results.append([node[’boxId’], node[’type’], node[’label’]])

print(tabulate(results))

—- —— ——————-

Site Type Hostname

L47 switch L47AC8

L47 switch L47AC7

L47 router L47R5

L47 router L47R3

L47 router L47EXR2

L47 router L47EXR1

MPLS router L21PE172

MPLS router L21PE171

MPLS router L21C174

MPLS router L21C173

MPLS router L21C13

MPLS router L21C14

MPLS router L21C11

MPLS router L21C12

MPLS router L21RR2

MPLS router L21C153

MPLS router L21RR1

MPLS router L21PE151

L35 router L35EXR11

L35 switch L35AC162

L35 switch L35AC161

L47 host host: 10.47.117.188

L35 host host: 10.35.161.183

Podsumowanie

IP Fabric to nie tylko kolejne wśród setek narzędzi, którymi dysponujesz w swoim ekosystemie. To również usługa podnosząca wydajność rozwiązywania problemów, niezawodność sieci i bezpieczeństwo. Dzięki obsłudze platform od wielu różnych dostawców, IP Fabric pobiera dane, na których Ci zależy, z urządzeń sieciowych i wyświetla je w formacie neutralnym dla dostawcy, bez konieczności angażowania dedykowanego zespołu programistów do tworzenia złożonego kodu automatyzacji lub parserów. Ponieważ IP Fabric nie tylko wykorzystuje dane konfiguracyjne, ale także pobiera informacje o przełączaniu i routingu, zyskujesz pewność zarówno co do poprawności architektury sieci, jak i trafności decyzji podejmowanych przez nią. Wszystkie te elementy dostarczane są za pośrednictwem prostego graficznego interfejsu użytkownika i programowalnego interfejsu API, umożliwiającego wizualizację topologii sieci i podejmowanie szybkich działań w celu rozwiązania problemów.

DOWIEDZ SIĘ WIĘCEJ:

- Automatyzacja sieci: poznaj jeden z najbardziej przyszłościowych trendów

- Czy naprawdę monitorujesz swoją sieć?

- Infrastruktura IT. Jak zarządzać siecią?

- Dlaczego warto zautomatyzować zarządzanie siecią i infrastrukturą IT

Jesteś zainteresowana/y rozwiązaniem IP Fabric?

Czy Twoja sieć działa zgodnie z przeznaczeniem? Skontaktuj się z nami i dowiedz się, jak możesz przejąć pełną kontrolę nad swoją siecią

Autor artykułu

Maciej Cichy

Solutions Management Director

Autor artykułu

Karol Kujawa

Solution Architect - IP & Security